Es ist in aller Munde: Digitalisierung. Die Corona Pandemie und der damit verbundene Lockdown im Frühjahr 2020 haben wie ein Brennglas gewirkt und gezeigt, wo unsere Informations- und Dienstleistungsgesellschaft Nachholbedarf hat. Dabei ist eines klar geworden: Unternehmen mit einem Verständnis von Digitalisierung konnten deutlich agiler auf die neuen Rahmenbedingungen reagieren.

Breitband ist nicht Digitalisierung aber ein wichtiger Baustein

Das Verständnis von Digitalisierung ist im Verständnis der Führungsetagen und Inhaber weit gefasst. So hören wir in unserer beratenden Tätigkeit oft den Satz „wir haben doch schnelles Internet“. Das ist sicher gut, aber es ist eben nur ein Werkzeug. Ebenso das interne Netzwerk, Endgeräte oder Software sind nur Werkzeuge für die Digitalisierung. Denn Digitalisierung ist eine Grundeinstellung in Prozessen und Entscheidungswegen. Die Werkzeuge sind dann lediglich Befähiger. Oft werden aber Werkzeuge als Lösungen präsentiert und von großen Elektroketten und Systemhäusern als Digitalisierungslösung angepriesen. Diese Verknüpfung ist fatal, weckt falsche Erwartungen und manövriert ein Unternehmen in eine unlösbare Falle in der Weiterentwicklung.

iPad für alle – das falsch verstandene Credo

Ob Unternehmen, Schule oder Verwaltung, wir treffen oft auf die durchgängige Versorgung mit iPads. Das ist sicher keine schlechte Idee und es soll hier auch kein Glaubenskrieg über Endgeräte vom Zaun gebrochen werden. Denn Standardisierung ist wichtig und gut. Im Rahmen von Endgeräten aber nicht weit genug gesprungen. Hier werden eher Vendor-Logins kreiert, die am Ende schwer aufzubrechen sind. Diese Bestrebung verfolgen allerdings alle Hersteller, denn Microsoft, Google, Apple und Amazon bieten eigene Stores und Clouds mit starken Closed Shop Tendenzen an, die den Kunden an die Geräte des Herstellers binden.

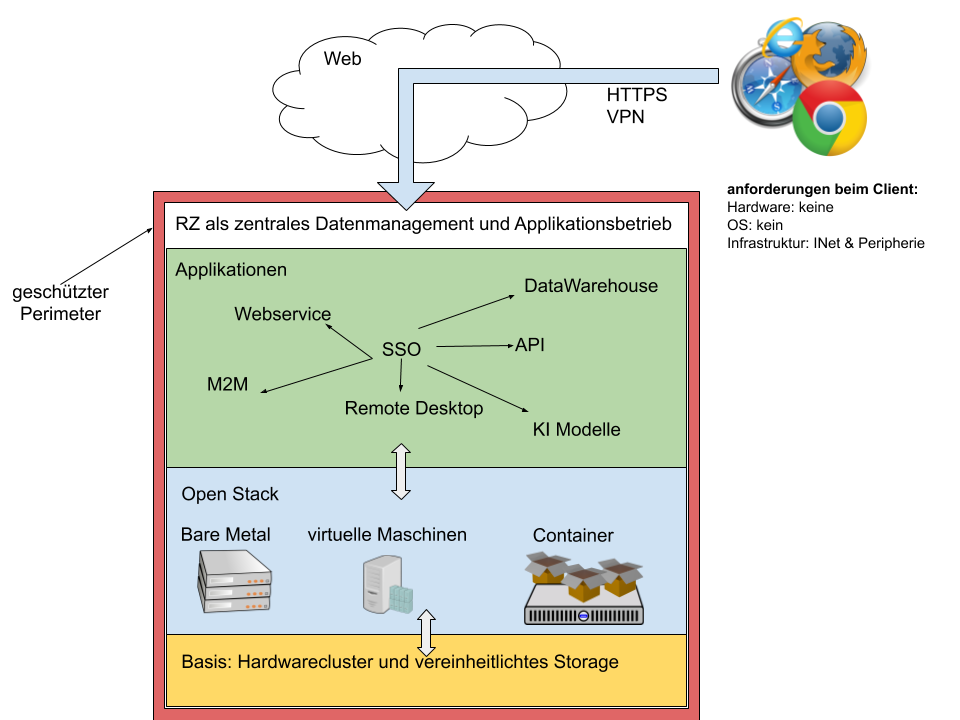

Raus aus der Falle – Rein ins Rechenzentrum

Prozesse müssen analysiert, verändert und angepasst werden, damit die Workload in ein Rechenzentrum passt. Damit wird der Browser zur maßgeblichen Anwendung und es wird eine Unabhängigkeit vom Endgerät und Standort geschaffen. Zudem skalieren Cloud (private wie öffentliche) Ansätze im Rechenzentrum durch Virtualisierung, Containertechnologie und OpenStack. Hier gilt es die richtige Strategie zu finden, Geld zu investieren und vor allem Prozess-KnowHow.

Wer soll das alles Überblicken?

In einem Unternehmen müssen alle Fäden bei einem CDO (Chief Digital Office) zusammenlaufen. Dieser muss der Unternehmensleitung angehören oder in direkter Linie berichten und Durchgriff in alle Geschäftsbereiche bekommen. Oft werden z.B. Telefone, Rechner und Server von unterschiedlichen Abteilungen beschafft. Auch in Städten und Kommunen werden eigene Digitalisierungsbeauftragte in verschiedenen Bereichen etabliert (Wirtschaft, Bildung, Breitband). Diese Strukturen müssen aufgebrochen werden und zusammengefast werden. Der CDO muss ein IT Fachmann sein mit einem breiten Wissen zu Technologien und ihren Möglichkeiten, er muss begeistern können, prozessorientiert denken. Der wichtige Hang zu Transparenz ist eine Eigenschaft, die es dem CDO leichter macht alle Mitarbeiter (in einer Kommune auch gerne alle Einwohner) von einer einheitlichen Digitalstrategie zu überzeugen und mit Rückendeckung aller Abteilungen das wichtige Ziel zu verfolgen.

Es bleibt ein kontinuierlicher Prozess

Wichtig ist, dass Digitalisierung keine einmalige Projekt mit einem großen Budget, Fördergeldern oder Sponsoren ist. Es muss immer wieder justiert werden. Daher sollte man sich einen Partner suchen, der in der Lage ist, langfristig und Leistungsbezogen zu begleiten, wenn man die Stelle eines CDO nicht intern besetzen kann oder will. Hüten Sie sich vor „Kistenschiebern“, Einmal-Projekten und zu hohen Versprechungen.

Als OZ-IT beraten wir unsere Kunden seit Jahren erfolgreich und betrachten nicht nur die Möglichkeiten einzelner Projekte, sondern haben auch immer das große Ziel vor Augen. Wir sprechen viel mit unseren Kunden und haben immer ein offenes Ohr, um über Technik, Prozesse und Wünsche zu reden. Wir sind unabhängig in vielerlei Hinsicht, was es uns ermöglicht, immer eine kundenorientierte Lösung zu schaffen. Sprechen Sie uns gerne an.