Telefonieren ist heute mehr als nur Gespräche zwischen zwei Partnern zu führen. Gerade im geschäftlichen Alltag sind die Herausforderungen durch verteilte Teams höher geworden. Die Ansprüche der Anwender*innen sind geprägt von Tools wie Skype, FaceTime oder WhatsApp. Ein nahtloser Wechsel zwischen Chat, Telefonat, Videogespräch und Konferenz soll genauso möglich sein, wie das Teilen von Dokumenten und anderen Bildschirminhalten.

Klassische Telefonanlagen bieten heute zwar schon viele Zusatzfunktionen mit der Bereitstellung von Servern im Unternehmen, doch auch hier sind Grenzen durch Systemübergänge vorhanden. Je nach Historie werden Telefonie und EDV von unterschiedlichen Abteilungen (oder auch externen Dienstleistern) betreut.

Dabei ist Kommunikation und Zusammenarbeit eine der zentralen Anforderungen an die Unternehmens-IT und die Telefonanlage. Ein Zusammenlegen der Kompetenzen ist daher ein folgerichtiger Schritt zu einer einheitlichen Kommunikations Infrastruktur.

Telefonanlagen als sogenannte Appliance haben ihren Charme in der abgeschotteten und sehr zuverlässigen Laufzeitumgebung. Trotzdem existieren Begrenzungen im Wachstum und Funktion, wenn die gewählte Telefonanlage komplett oder in Teilen ihren Ausbaustatus erreicht hat.

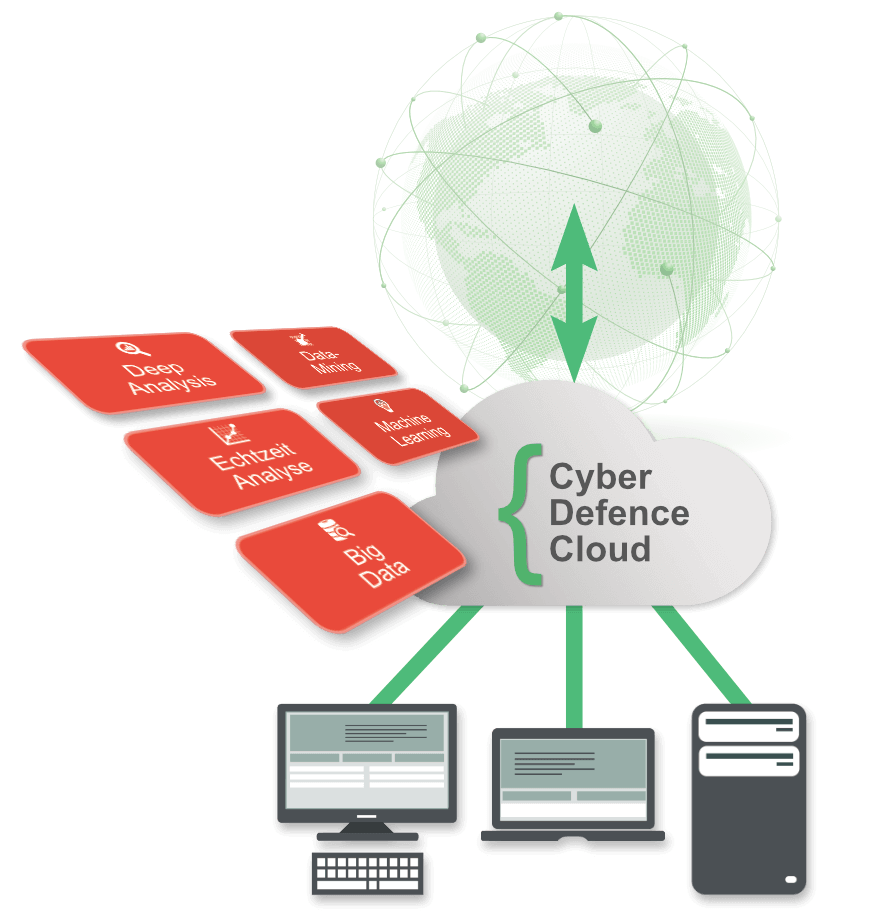

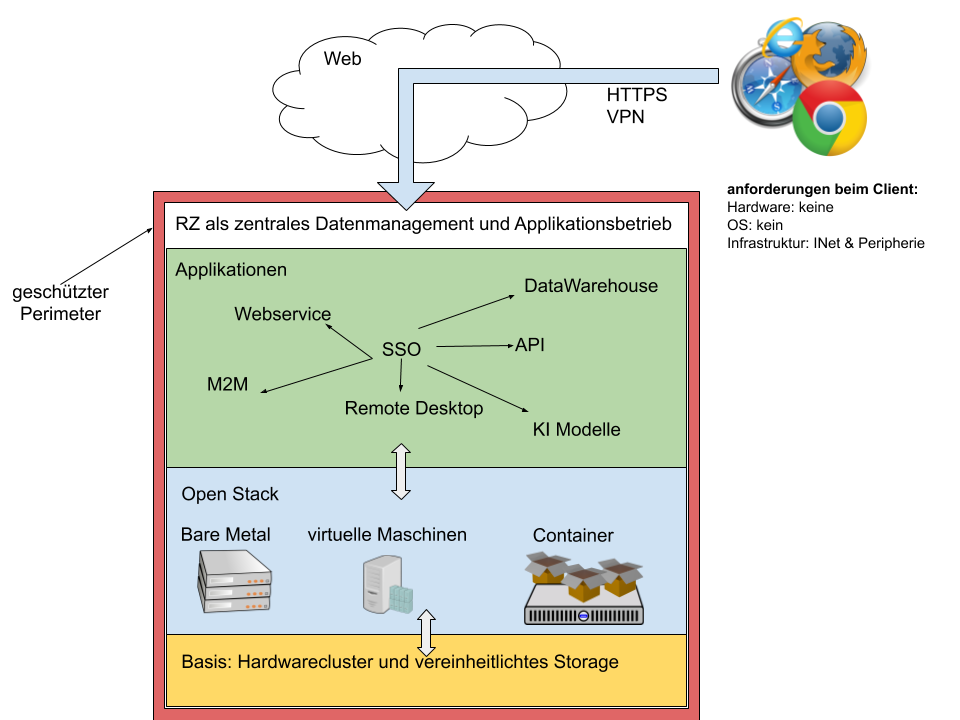

Mit Voice over IP (VoIP) werden die Grenzen leitungsbasierter Telefonanlagen seit Jahren verschoben. Telefonanlagen aus der Cloud (z.B. Sipgate, Placetel oder Telekom Cloud PBX) sind seit Jahren erprobte Software-PBX Systeme. Für die Anbieter spielen vor allem die freie Skalierbarkeit und die standardisierte Bereitstellung eine große Rolle.

Immer mehr Telefonanlagen werden aber auch zur eigenen Installation als Software-Lösung angeboten. Neben Pionieren wie 3CX, Cisco oder Avaya haben auch klassische Anbieter im Mittelstand rein softwarebasierte Systeme im Angebot. Diese gibt auch kleineren Unternehmen die Flexibilität im Ausbau und der Wahl von Endgeräten. Zudem sind solche Anlagen nahtloser in bestehende IT-Landschaften (z.B. Microsoft Outlook) integrierbar und können durch den IT-Stack auch leichter in verteilten und heterogenen Strukturen bereitgestellt werden. Kunden können Soft-PBX mit Ihren erprobten und zertifizierten Sicherheitsmechanismen der IT-Bereitstellung absichern und damit auch zuverlässig und sicher nach außen bereitstellen. Anbieter wie Auerswald sorgen dabei für eine Kontinuität im Bedienkonzept und sichern damit das vorhandene Know-How in Unternehmen im Betrieb der Telefon-Lösung.

Als Partner unserer Kunden suchen wir mit Ihnen die passenden Lösung und begleiten Sie von der Bereitstellung über den Betrieb bis hin zum Veränderungsmanagement der Kommunikationslösung. Dabei können Sie auf unser starkes Prozesswissen sowohl im zuverlässigen Betrieb von IT-Infrastrukturen als auch von Telefonanlagen zurückgreifen. Nutzen Sie nun den nächsten Schritt der digitalen Transformation und nehmen Kontakt zu uns auf.